Un login unique sur plusieurs PC simultanément

Un utilisateur s'authentifie sur plusieurs PC en même temps avec Evidian Authentication Manager

Démonstration d'un utilisateur s'authentifiant sur plusieurs PC en même temps

Certains employés ont besoin de plusieurs PC et écrans pour travailler. Il peut s'agir d'employés dans les salles de marché, d'opérateurs de salle de contrôle dans l'industrie, dans les transports, dans la vidéosurveillance et autres. Il est irréaliste de demander à ces employés de se connecter (et de se déconnecter) sur chaque PC. Evidian propose une solution cluster avec une connexion unique à plusieurs ordinateurs à la fois.

Cette solution cluster est compatible avec toutes les méthodes d'authentification disponibles avec Authentication Manager (dispositif RFID actif ou passif, carte à puce, biométrie et mots de passe).

Comment fonctionne une connexion à plusieurs ordinateurs en même temps ?

La solution cluster

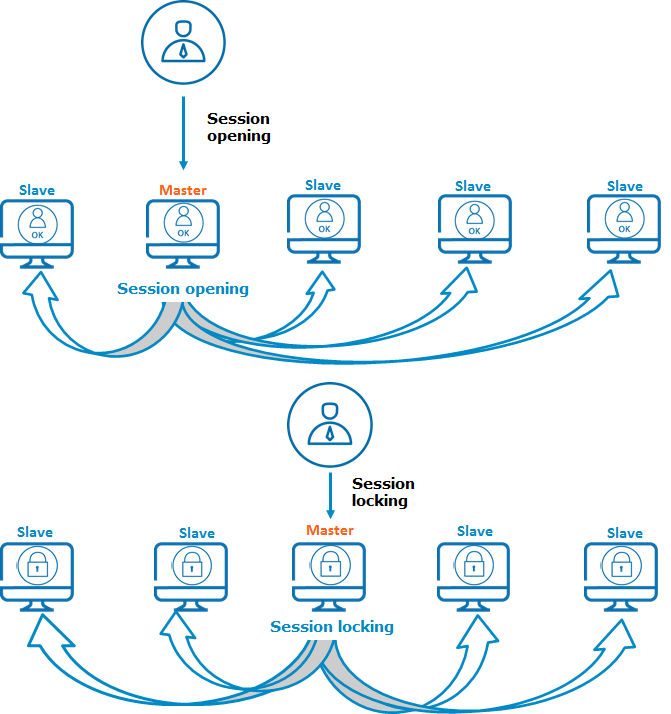

Un cluster est un ensemble d'ordinateurs sur lesquels les sessions Windows sont synchronisées par Evidian Authentication Manager. Les opérations qu'un utilisateur effectue sur la session Windows (ouverture, fermeture, verrouillage, déverrouillage) sont effectuées automatiquement et simultanément sur tous les ordinateurs du cluster, comme illustré sur la figure. Lorsqu'un utilisateur effectue une opération (ouverture, fermeture, verrouillage, déverrouillage) sur un ordinateur, cet ordinateur devient le maître et informe périodiquement les esclaves afin qu'ils puissent reproduire l'opération.

Ouverture de session / déverrouillage de session

Lorsqu'un utilisateur ouvre une session sur un ordinateur du cluster, toutes les sessions des autres ordinateurs du cluster s'ouvrent avec le même compte utilisateur.

- Si un ordinateur esclave n'est pas joignable lors de l'ouverture de session sur le maître, l'opération d'ouverture de session sur cet esclave sera effectuée dès la restauration du réseau.

- Si un ordinateur esclave redémarre, et si la dernière opération effectuée sur le maître est une ouverture de session, une session sera ouverte sur cet ordinateur esclave dès qu'elle sera disponible.

Verrouillage de session / fermeture de session / reboot

- Lorsqu'un ordinateur est verrouillé, tous les autres ordinateurs sont verrouillés selon leur mode de verrouillage.

- Si un ordinateur esclave avec une session ouverte ne reçoit aucune information du maître pendant une période de 30 secondes, il est automatiquement verrouillé.

- Lorsque l'utilisateur ferme un ordinateur, tous les autres ordinateurs du cluster sont fermés.

- L'utilisateur peut décider de redémarrer un ou plusieurs ordinateurs de son choix ou l'ensemble du cluster en une seule fois.

Les utilisateurs travaillant avec la solution cluster peuvent déléguer leur accès les uns aux autres sans partager les mots de passe.

Principe de fonctionnement du cluster

Evidian Authentication Manager remplace les mots de passe par des méthodes d'authentification fortes.

Couvrez tous les scénarios d'authentification, qu'un utilisateur accède à un ou plusieurs PC, ou que plusieurs utilisateurs partagent un PC.

Exemples de solutions d'authentification unique avec Evidian Enterprise SSO et Authentication Manager

Utilisation typique du SSO par plus de 5 millions d'employés

Les employés utilisent une méthode d'authentification forte sans mot de passe. Après cela, les mots de passe applicatifs sont automatiquement saisis, au nom de l'employé, lors des invites de connexion à l'application. Cela fonctionne avec les applications Web, de bureau ainsi qu'avec les applications métiers sans les modifier. Evidian donne accès aux applications auxquelles le salarié a droit. Et il modifie et gère de manière transparente les mots de passe forts pour chaque application. Un journal d'accès est centralisé pour faciliter les audits, savoir quel employé utilise quelle application et répondre aux contraintes réglementaires.

Un seul PC - utilisé par plusieurs utilisateurs

Les employés de succursale, les vendeurs dans les points de vente, les travailleurs de l'industrie et d'autres partagent un même PC dans leur entreprise. Ils utilisent un compte partagé avec une connexion automatique (autologon) pour accéder à la session Windows sans mot de passe pour gagner du temps. Cependant, savoir qui s'est authentifié sur le PC et à quelle heure ne peut pas être audité. Evidian avec son bureau multi-utilisateurs résout ce problème avec un changement d'utilisateur rapide en quelques secondes et une méthode d'authentification forte comme un badge RFID pour déverrouiller la session partagée.

Un utilisateur – utilisant plusieurs PCs successivement

Les tâches quotidiennes de certains employés peuvent les obliger à se déplacer au sein d'un site, tels que des médecins dans un hôpital, des responsables de production sur un site industriel, des vendeurs en magasin, etc. Sur chaque PC, ils doivent se connecter pour accéder à leur session et se déconnecter. Comme cela prend du temps, une solution alternative doit être trouvée. Evidian propose une solution simple avec une session itinérante évitant les logins multiples.

Un seul utilisateur – utilisant plusieurs PCs à la fois

Certains employés ont besoin de plusieurs PCs et moniteurs pour travailler. Il peut s'agir d'employés dans les salles de marché, d'opérateurs de salle de contrôle dans l'industrie, dans le transport, dans la vidéosurveillance et autres. Il est irréaliste de demander à ces employés un login multiple sur tous les PCs. Evidian propose une solution avec un login unique sur plusieurs PCs simultanément.

Vous cherchez une autre solution ?

Evidian propose de nombreuses autres solutions qui répondront certainement à vos besoins. N'hésitez pas à nous contacter.

Authentification sans mot de passe, sans contact, mains libres

Evidian Enterprise SSO propose une authentification unique pour tous les utilisateurs, toutes les entreprises et organisations.

Libérez vos utilisateurs de la mémorisation et de la saisie des mots de passe et maîtrisez votre politique de sécurité en automatisant leur gestion.

Pourquoi utiliser des méthodes d'authentification fortes sans mot de passe ?

Authentification sans mot de passe

Les mots de passe sont le point faible de nombreuses politiques d'authentification. Les mots de passe Windows uniques ou partagés créent un risque d'intrusion et rendent quasiment impossible la vérification précise de l'utilisation des comptes Windows.

Remplacez les mots de passe

Remplacez les mots de passe par une authentification forte : dispositifs ou biométrie. Avec Evidian Authentication Manager, les utilisateurs peuvent prouver leur identité par ce qu'ils ont (carte à puce), ce qu'ils sont (biométrie) et ce qu'ils savent (mot de passe).

2FA - Authentification à 2 facteurs (ou MFA)

Authentication Manager vous permet d'utiliser une authentification à 2 facteurs (ou plus). Avec cette fonctionnalité, vos utilisateurs devront utiliser deux méthodes d'authentification pour se connecter à leurs sessions Windows.

Même pour les applications sensibles

Vous pouvez utiliser l'authentification forte pour ré-authentifier les utilisateurs lors de l'accès à des applications sensibles et pas seulement lors de la connexion à la session Windows. Et ceci de manière transparente à l'application en ajoutant le module Enterprise Single Sign-On,

Plus de 5 millions d'employés utilisent les produits d'authentification d'Evidian

Authentification les plus populaires |

Description |

|

Simple, voire rustique, son plus gros défaut est que le niveau de sécurité dépend directement de la complexité du mot de passe. La conséquence : des mots de passes trop complexes et nombreux poussent les utilisateurs à utiliser des contournements : Post-It™, fichier Excel ou liste dans un smartphone.Identifiant et mot de passe sont la méthode d’authentification la plus utilisée. Des solutions d’authentification unique (SSO) peuvent pallier à la multiplication de mots de passe. |

|

L’OTP permet d’éviter qu’un mot de passe soit volé et réutilisé. Un système OTP (généralement une « calculette » spécialisée) fournit un mot de passe à la demande. Ce mot de passe est valide pendant une durée limitée, et pour une seule utilisation.L’OTP est en général utilisé pour l’authentification initiale à des accès externes via VPN. Il ne nécessite aucune configuration de la station ou du Smartphone d’accueil. |

|

Les certificats X.509 sont souvent utilisés pour chiffrer ou signer des messages sans avoir à partager de secret.L’identifiant est un certificat public qui est signé et donc garanti par une autorité de certification reconnue. L’utilisateur doit fournir un élément secret pour pouvoir utiliser les différents éléments cryptographiques : le code PIN de sa carte ou de sa clef USB.Dans les entreprises, les cartes à puce sont généralement plus utilisées que les clés USB pour l’authentification – même si la puce utilisée est souvent la même dans les deux cas.Cette solution est souvent utilisée pour l’authentification initiale ou l’accès aux applications web ou de messagerie. Elle nécessite une infrastructure à clé publique (PKI). |

|

Le stockage de l’identifiant et du mot de passe sur une carte à puce permet de compléter la sécurisation du processus d’authentification. Le mot de passe peut ainsi être très complexe et régulièrement changé de manière automatique et aléatoire. Sans la carte, et sans son code PIN, il n’y a plus d’accès au mot de passe.Cette solution est généralement mise en œuvre pour s’authentifier sur PCs, sans nécessité de déployer une infrastructure de clé. |

|

Le téléphone mobile peut tenir lieu d’objet d’authentification. Deux méthodes sont principalement utilisées :

Le mobile est souvent utilisé en cas d’oubli du mot de passe ou de la carte à puce, notamment en accès internet. |

|

L’authentification par biométrie s’appuie sur la vérification d’un élément du corps de l’utilisateur - le plus souvent l’empreinte digitale. Les données biométriques de l’utilisateur sont stockées sur un serveur central (avec des contraintes légales fortes), sur le poste ou sur une carte à puce.La biométrie est en général mise en œuvre pour l’authentification initiale ou pour protéger l’accès à des applications très sensibles. |

|

Une puce encastrée dans un badge radio porte un code qui identifie un utilisateur. Il s’agit donc au sens propre d’une identification qui, couplée à un mot de passe, peut être utilisée dans des procédures d’authentification. Il existe deux déclinaisons de cette technologie : Avec le RFID actif, la carte possède sa propre alimentation. Cela permet une détection à plus longue portée (par exemple dès l’entrée dans une salle ou un bureau).Le RFID actif permet un constat d’absence pour les postes de travail situés dans des zones accessibles au public.Avec le RFID passif (HID, MIFARE…), la carte ne possède pas d’alimentation propre. Elle est alimentée lors de la lecture par un champ électromagnétique généré par le lecteur.Le RFID passif est souvent utilisé pour le contrôle d’accès physique par badge ou le paiement à la cantine d’entreprise. La détection d’une carte de ce type se fait à quelques centimètres. |

Orbion

Evidian s'occupe de tout ce qui concerne votre gestion des identités et des accès avec Orbion (Identité en tant que service)

Identity Governance and Administration

Gérez les accès et les autorisations de tous vos utilisateurs dans votre entreprise

Web Access Manager

Passerelle pour les applications Web avec SSO, authentification multifacteur, fédération d'identité

Authentication Manager

Authentication Manager

Authentification multifacteur & sans mot de passe sur les PCs Windows d'une entreprise

Enterprise Single Sign-On (SSO)

Accès sécurisé aux applications métiers et web sur les PCs & mobiles avec le SSO

Self Service Password Reset (SSPR)

Réinitialisez les mots de passe Windows en ligne ou hors ligne